Công cụ “bẻ khóa” Điện thoại Graykey. Ảnh: Magnet Forensics.

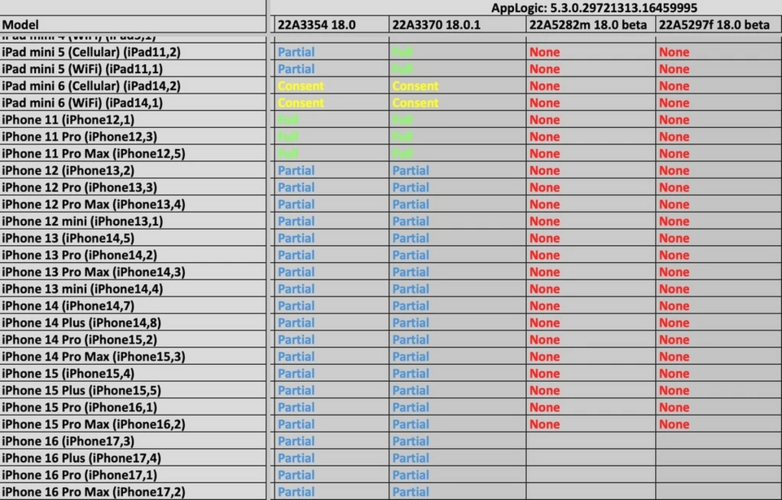

Graykey – công cụ mở khóa smartphone được sử dụng bởi cơ quan chức năng nhiều quốc gia – chỉ có thể truy cập một phần dữ liệu trên các mẫu iPhone đời mới, chạy iOS 18.0 hoặc 18.0.1.

Thông tin nằm trong bộ tài liệu bị tiết lộ của Grayshift, công ty sản xuất Graykey trước khi bị Magnet Forensics mua lại. Dù một trong những đối thủ là Cellebrite (trụ sở tại Israel) từng bị rò rỉ dữ liệu, đây là lần đầu tiên công chúng biết rõ các mẫu điện thoại và phạm vi có thể xâm phạm bởi Graykey.

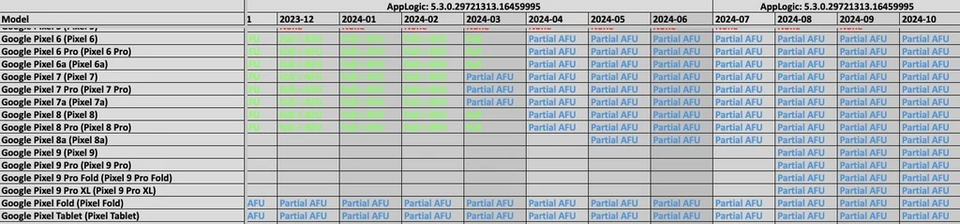

Theo 404 Media, bộ tài liệu cũng liệt kê khả năng mở khóa của Graykey trên thiết bị Android. Với Magnet, doanh nghiệp này rất ít xuất hiện trước công chúng, một phần để tránh sự chú ý từ các hãng điện thoại như Apple và Google.

Không thể “bẻ khóa” toàn bộ iOS 18

Với iOS 18.0 được phát hành rộng rãi ngày 16/9, Graykey có quyền truy cập “một phần” dữ liệu trên các model từ iPhone 12 đến iphone 16. Điều này cũng tương tự với iOS 18.0.1 phát hành ngày 3/10.

Tài liệu không liệt kê chi tiết loại dữ liệu mà Graykey có quyền truy cập. Trong bài báo năm 2018, Forbes cho biết “một phần” dữ liệu chỉ chứa file không mã hóa và một số siêu dữ liệu (metadata), gồm dung lượng tập tin và cấu trúc thư mục.

Dựa trên tài liệu mới nhất, Graykey không thể truy cập mọi dữ liệu trên các mẫu iPhone hiện đại, sử dụng iOS phiên bản mới. Trên những thiết bị cũ, công cụ có thể mở khóa PIN 4 số trong vài phút, hoặc vài giờ nếu mật khẩu dài hơn.

Chức năng của Graykey trên thiết bị chạy iOS 18.0 và 18.0.1. Ảnh: 404 Media.

Graykey thậm chí không có tác dụng trên iOS bản thử nghiệm (beta), khi tài liệu ghi nhận “None” (Không có) trên các dòng iPhone hiện đại, chạy iOS 18.1 beta.

Trang 404 Media liệt kê một số khả năng, gồm nhà nghiên cứu chưa phát triển giải pháp “bẻ khóa” tại thời điểm soạn tài liệu, hoặc cơ chế bảo mật của iOS 18.1 được nâng cấp đáng kể.

Apple chưa công bố lượng thiết bị chạy iOS 18.0 hoặc 18.1. Trả lời phỏng vấn CNBC hồi tháng 10, CEO Tim Cook cho biết tỷ lệ cài đặt iOS 18.1 cao gấp đôi so với iOS 17.1 trong cùng thời gian phát hành.

Mất vài tháng để “bẻ khóa”

Với thiết bị Android, Graykey có thể trích xuất một phần dữ liệu trên các mẫu Google Pixel đời mới, bao gồm Pixel 9 sau khi vào giai đoạn AFU (After First Unlock), nghĩa là điện thoại được mở khóa ít nhất một lần sau khi bật nguồn.

Andrew Garrett, CEO công ty điều tra kỹ thuật số Garrett Discovery, cho biết danh sách trong tài liệu “phù hợp những công dụng và báo cáo từ phần mềm Graykey”.

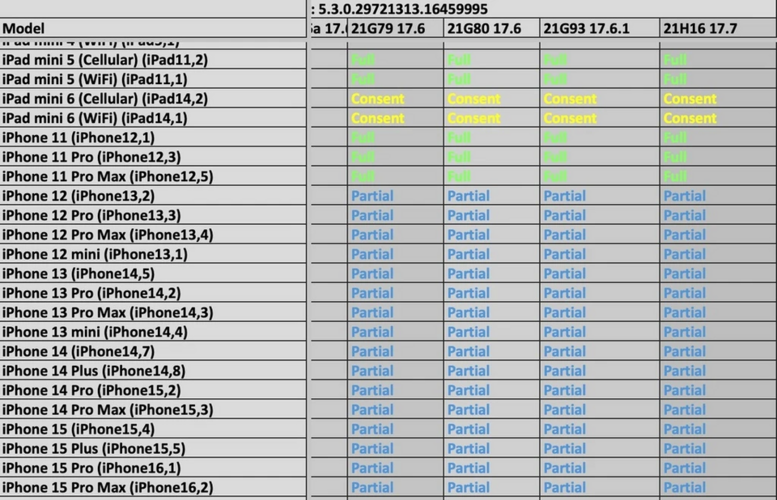

Chức năng của Graykey trên thiết bị chạy iOS 17.6 và 17.7. Ảnh: 404 Media.

Một nguồn tin trong ngành từng sử dụng Graykey cũng xác nhận nội dung tài liệu tương tự những gì họ thấy trước đây, dù không thể xác minh chức năng hiện tại của công cụ.

Tài liệu còn nhắc đến một số phiên bản khác nhau của “AppLogic”, thuật ngữ được sử dụng bởi Magnet.

Trang 404 Media cũng đối chiếu tài liệu với những thông tin có sẵn trên Internet. Ví dụ, Bộ An ninh Nội địa Mỹ từng thử nghiệm Graykey vào năm 2022, phát hiện công cụ có thể trích xuất toàn bộ dữ liệu từ iPhone 11 chạy iOS 15.1.

Thông tin trên trùng khớp với tài liệu. Ngoài ra, Magnet từng nhiều lần khẳng định công cụ có thể truy cập các bản iOS trước đây, bao gồm iOS 16 và 17.

Chức năng của Graykey trên một số thiết bị Google Pixel. Ảnh: 404 Media.

Đầu năm nay, đối thủ của Magnet là Cellebrite cũng bị rò rỉ tài liệu tương tự. Thông tin cho thấy Cellebrite không thể trích xuất dữ liệu từ nhiều mẫu iPhone hiện đại tính đến tháng 4. Ngay sau đó, thành viên một diễn đàn bảo mật cho biết công cụ đã được cập nhật để “bẻ khóa” iOS 17.5 và 17.5.1.

Điều đó cho thấy dù Graykey hay Cellebrite không thể trích xuất dữ liệu từ các hệ điều hành mới ra mắt 1-2 tháng, nhà sản xuất vẫn “bắt kịp” để chúng lấy được một phần thông tin điện thoại.

Trò chơi “mèo vờn chuột”

Sự tồn tại của Graykey lần đầu được Forbes đưa tin vào năm 2018, gây chấn động giới thực thi pháp luật và điều tra kỹ thuật số.

Thời điểm đó, iPhone được nhìn nhận là thiết bị rất khó xâm nhập bởi trước đó 2 năm, Apple đã từ chối để Cục Điều tra Liên bang Mỹ (FBI) truy cập chiếc iPhone của kẻ xả súng tại San Bernardino. Bộ Tư pháp Mỹ bác bỏ vụ kiện chống lại Apple khi Azimuth Security bẻ khóa thành công thiết bị cho cơ quan chức năng của Mỹ.

Cũng trong năm 2018, Apple thử nghiệm tính năng USB Restricted Mode, có thể vô hiệu hóa cổng Lightning nếu iPhone không được mở khóa hoặc kết nối máy tính sau khoảng thời gian nhất định.

“Bạn không thể sử dụng nó để đồng bộ hoặc kết nối phụ kiện. Về cơ bản, đây chỉ là cổng sạc tại thời điểm này”, Braden Thomas, cựu kỹ sư bảo mật tại Apple trước khi làm việc tại Grayshift, cho biết trong thông báo gửi đến khách hàng năm 2018.

Cổng kết nối USB-C trên iphone 16 pro. Ảnh: The Guardian.

Tính năng của Apple gây khó khăn trong thời gian đầu. Tuy nhiên, tài liệu rò rỉ từ Graykey và Cellebrite cho thấy họ đều có giải pháp mới.

Năm 2020, Grayshift giới thiệu “phiên bản di động” của Graykey. Một năm sau, công cụ bẻ khóa thiết bị Android được ra mắt.

Đầu tháng 11, 404 Media đưa tin Apple âm thầm tích hợp tính năng tự khởi động lại thiết bị chạy iOS 18 nếu không được mở khóa trong thời gian nhất định. Điều này khiến cảnh sát không thể truy cập một số điện thoại được thu giữ để phục vụ điều tra.

Nhìn chung, trò chơi “mèo vờn chuột” giữa Apple, Google với công ty điều tra số vẫn tiếp diễn, khi các biện pháp ngăn chặn truy cập thiết bị đều có lỗ hổng. Đây cũng là lý do những vụ kiện lớn, chẳng hạn như trường hợp liên quan vụ xả súng San Bernardino, không còn diễn ra với quy mô tương tự.

https%3A%2F%2Fvnreview.vn%2Fthreads%2Fcong-cu-be-khoa-iphone-cua-fbi-lam-duoc-nhung-gi.50402%2F

Địa chỉ Mua điện thoại Iphone, Macbook, Ipad, Apple Watch chính hãng Uy tín nhất, dẫn đầu, được số đông khách hàng chọn lựa: Thế Giới Di Động 127 Trần Hưng Đạo (đối diện Bến xe TP Đồng Hới), tỉnh Quảng Bình